Thijs Van der Does

In Vietnam gevestigde hackers stelen financiële gegevens in heel Azië met malware

Sinds mei 2023 is waargenomen dat een vermoedelijke bedreigingsacteur van Vietnamese oorsprong zich richt op slachtoffers in verschillende Aziatische en Zuidoost-Aziatische landen met malware die is ontworpen om waardevolle gegevens te verzamelen.

Cisco Talos volgt het cluster onder de naam CoralRaideren beschrijft het als financieel gemotiveerd. Doelstellingen van de campagne zijn onder meer India, China, Zuid-Korea, Bangladesh, Pakistan, Indonesië en Vietnam.

“Deze groep richt zich op het stelen van de inloggegevens van slachtoffers, financiële gegevens en sociale-media-accounts, inclusief bedrijfs- en advertentie-accounts”, aldus beveiligingsonderzoekers Chetan Raghuprasad en Joey Chen. “Ze gebruiken RotBot, een aangepaste variant van Quasar RAT, en XClient stealer als payload.”

Andere standaardmalware die door de groep wordt gebruikt, bestaat uit een combinatie van trojans voor externe toegang en informatiestelers zoals AsyncRAT, NetSupport RAT en Rhadamanthys.

Het aanvallen van bedrijfs- en advertentieaccounts is van bijzonder belang geweest voor aanvallers die vanuit Vietnam opereren, waarbij verschillende stealer-malwarefamilies zoals Ducktail, NodeStealer en VietCredCare zijn ingezet om de controle over de accounts over te nemen voor het verder genereren van inkomsten.

De modus operandi omvat het gebruik van Telegram om de gestolen informatie uit de machines van slachtoffers te exfiltreren, die vervolgens op ondergrondse markten wordt verhandeld om illegale inkomsten te genereren.

“CoralRaider-operators zijn gevestigd in Vietnam, gebaseerd op de actorberichten in hun Telegram C2-botkanalen en taalvoorkeur bij het benoemen van hun bots, PDB-strings en andere Vietnamese woorden die hardgecodeerd zijn in hun binaire bestanden”, aldus de onderzoekers.

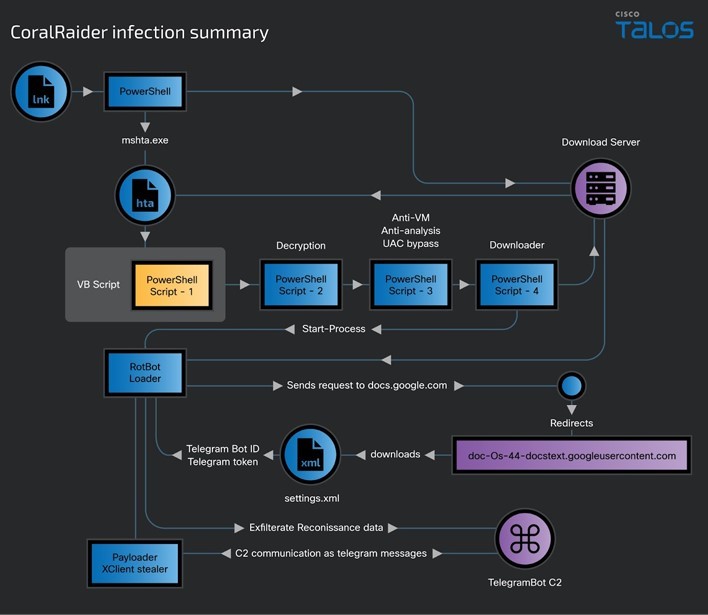

Aanvalsketens beginnen met een Windows-snelkoppelingsbestand (LNK), hoewel er momenteel geen duidelijke uitleg is over hoe deze bestanden naar de doelen worden gedistribueerd.

Als het LNK-bestand wordt geopend, wordt een HTML-toepassingsbestand (HTA) gedownload en uitgevoerd vanaf een door de aanvaller bestuurde downloadserver, die op zijn beurt een ingebed Visual Basic-script uitvoert.

Het script decodeert en voert achtereenvolgens drie andere PowerShell-scripts uit die verantwoordelijk zijn voor het uitvoeren van anti-VM- en anti-analysecontroles, het omzeilen van Windows User Access Control (UAC), het uitschakelen van Windows- en applicatiemeldingen en het downloaden en uitvoeren van RotBot.

RotBot is geconfigureerd om contact op te nemen met een Telegram-bot en de XClient-stealer-malware op te halen en in het geheugen uit te voeren, waardoor uiteindelijk de diefstal van cookies, inloggegevens en financiële informatie uit webbrowsers zoals Brave, Google Chrome, Microsoft Edge, Mozilla Firefox, wordt vergemakkelijkt. en Opera; Discord- en Telegram-gegevens; en schermafbeeldingen.

XClient is ook ontworpen om gegevens over te hevelen van de Facebook-, Instagram-, TikTok- en YouTube-accounts van slachtoffers, waarbij details worden verzameld over de betaalmethoden en toestemmingen die verband houden met hun Facebook-bedrijfs- en advertentieaccounts.

“RotBot is een variant van de Quasar RAT-client die de bedreigingsacteur voor deze campagne heeft aangepast en samengesteld”, aldus de onderzoekers. “[XClient] heeft uitgebreide mogelijkheden om informatie te stelen via de plug-inmodule en verschillende modules voor het uitvoeren van administratieve taken op afstand.”

De ontwikkeling komt op het moment dat Bitdefender details bekendmaakte van een malvertisingcampagne op Facebook die profiteert van de buzz rond generatieve AI-tools om een assortiment informatiestelers zoals Rilide, Vidar, IceRAT en een nieuwkomer bekend als Nova Stealer te pushen.

Het startpunt van de aanval is dat de bedreigingsacteur een bestaand Facebook-account overneemt en het uiterlijk ervan aanpast om bekende AI-tools van Google, OpenAI en Midjourney na te bootsen, en hun bereik uit te breiden door gesponsorde advertenties op het platform weer te geven.

De ene is een bedrieglijke pagina die zich voordoet als Midjourney 1,2 miljoen volgers had voordat deze op 8 maart 2023 werd verwijderd. De bedreigingsactoren die de pagina beheerden, kwamen voornamelijk uit onder meer Vietnam, de VS, Indonesië, het VK en Australië.

“De malvertisingcampagnes hebben een enorm bereik via het gesponsorde advertentiesysteem van Meta en richten zich actief op Europese gebruikers uit Duitsland, Polen, Italië, Frankrijk, België, Spanje, Nederland, Roemenië, Zweden en elders”, aldus het Roemeense cyberbeveiligingsbedrijf.

Thijs Van der Does

Bron: Techidee, 04.04.2024

Direct link: https://caidinh.com/Archiefpagina/Actualiteiten/invietnamgevestigdehackers.html